发展进度

1月26日开始,发现博客服务器多次CPU爆满、怀疑是部署的应用新API导致的,未在意。

1月29日-2月2日,博客、ODC、API异常中断多次,系统从0.9x升级了飞牛到1.1.15版本,控制台强制重启了服务器,服务器恢复。

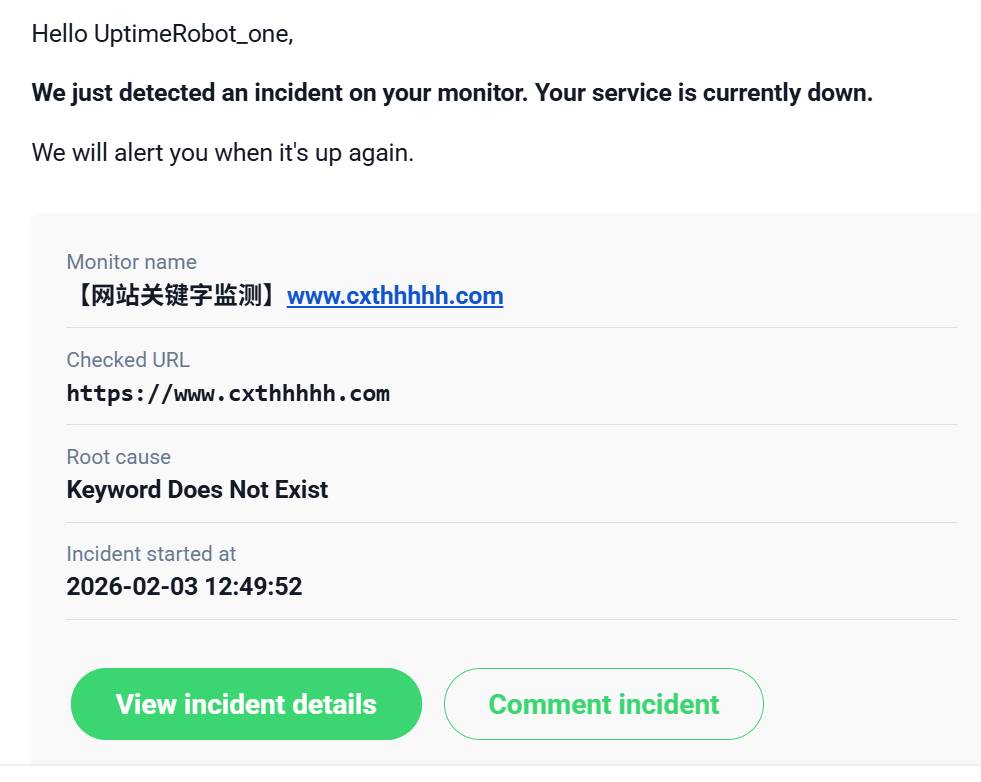

2月3日中午12:49,服务器崩溃后,重启未解决。开始排查,发现全网FnOS汇报了0day漏洞,且有一键入侵工具泄露,大半公网服务器均被入侵。

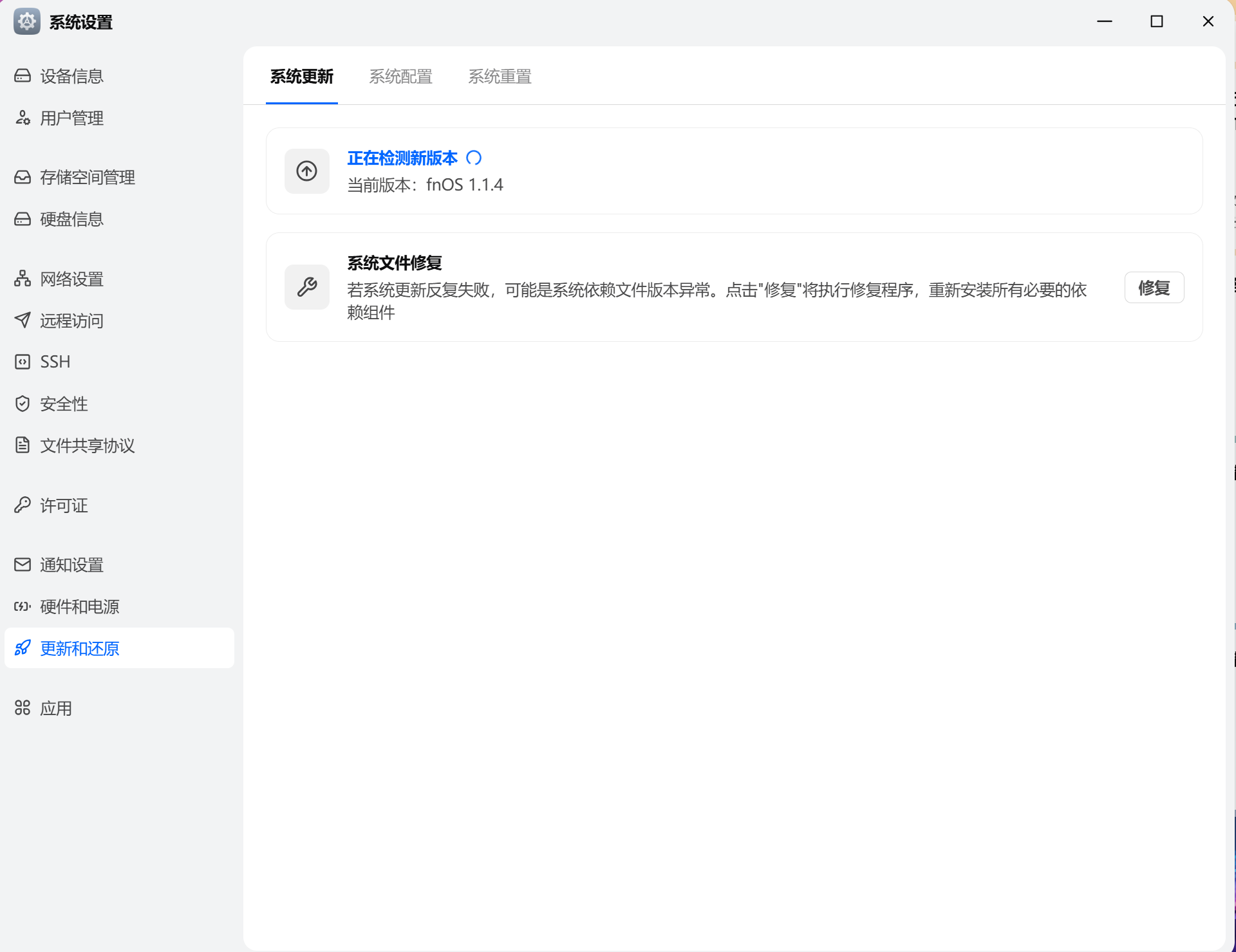

前往飞牛论坛,发现官方提供了1.1.18版本,让尽快升级。但病毒已破坏飞牛的升级渠道。通过官方和网友提供的多种修复工具,均未成功。开始抢救数据。

官方工具修复后,可以检查到新的版本了,但经过5-10次尝试,均升级1.1.18失败。因此判断病毒还在(对升级进行了拦截),飞牛FnOS官方的修复工具,并未解决问题。

查看FNOS论坛,有用户在1月20日左右就汇报了漏洞和风险,但官方并未在意。直到东窗事发,才开始补救。

基于浪费了一天去修复被0day漏洞破坏的飞牛系统,却未成功。最后决定彻底放弃飞牛,并给予谴责。已将飞牛FnOS列为近1-2年不考虑的NAS服务商,请各位访客们注意自己的NAS数据安全。(数据安全第一,切勿将全部数据,放在小厂服务上,毕竟腾讯云都会丢数据。)

现核心服务器已恢复到 Rocky 9 + LISK自动运维部署,完成了博客、API的恢复,特此告示。

简记飞牛抢救记录(明确并未完成修复)

截止2026年2月5日14:00,飞牛的官方修复脚本,无法完成修复。

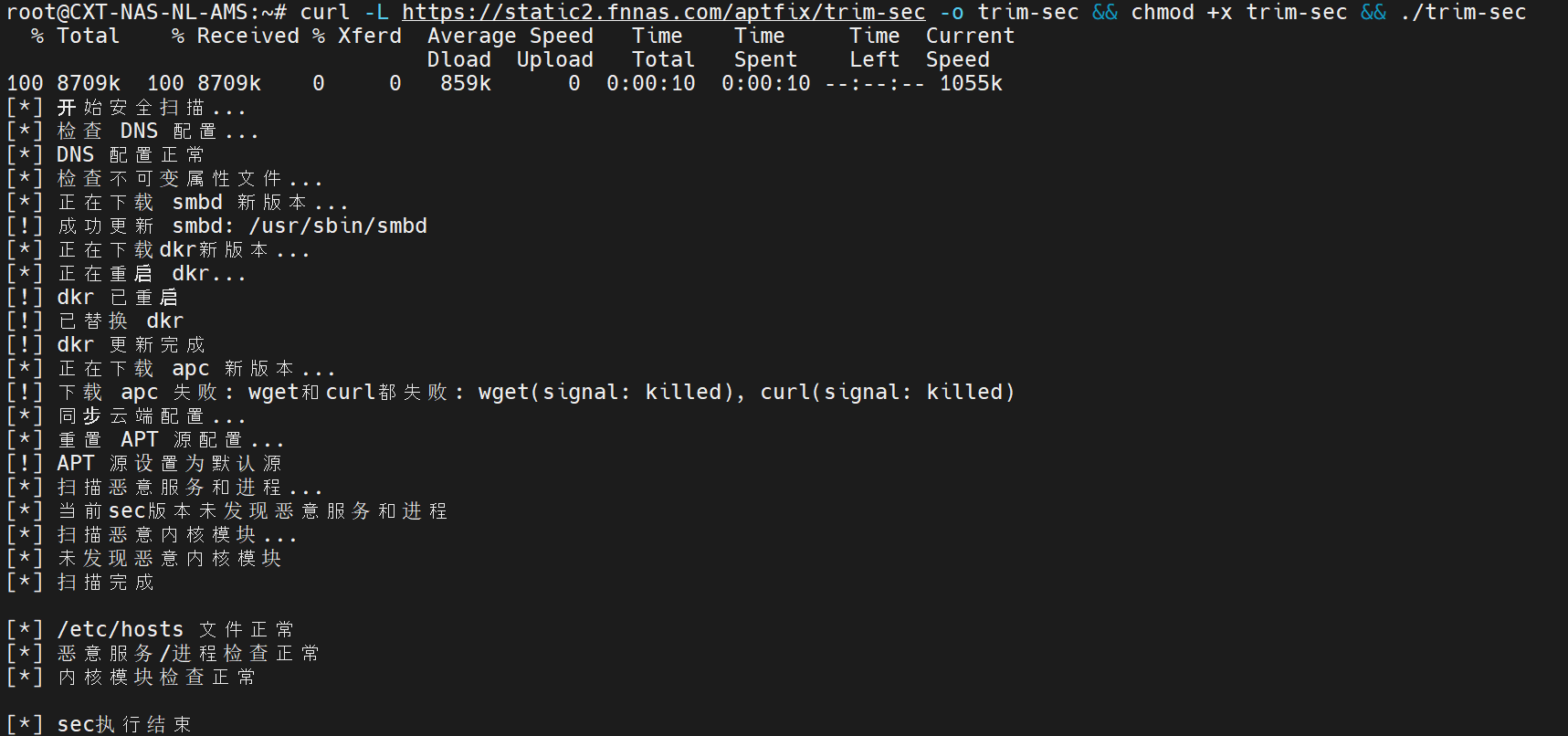

1、尝试的【飞牛官方脚本】如下:

curl http://static2.fnnas.com/aptfix/fixapt.sh | bash

curl -L https://static2.fnnas.com/aptfix/trim-sec -o trim-sec && chmod +x trim-sec && ./trim-sec scan --check-liveupdate2、来自【互联网的大佬修复脚本】如下:

sudo curl -s http://47.100.24.236:50000/fix-dns-and-update.sh -o /tmp/fix-dns-and-update.sh && sudo bash /tmp/fix-dns-and-update.sh && sudo rm /tmp/fix-dns-and-update.sh

curl -sL https://gitee.com/zhlshrimp/filestore/raw/master/files/check.sh -o check.sh && bash check.sh

curl -ksSL https://gitee.com/amdev/sh/raw/master/fn/fnos_xxck1.sh -o ./fnos_xxck1 && chmod +x ./fnos_xxck1 && ./fnos_xxck13、配合飞牛后台的【系统文件修复】工具

很搞笑的是,经过上述修复,我的飞牛从1.1.14变成了1.1.4版本,有时变成1.1.15。迷之故障。

警示

目前建议选择群晖、威联通此类NAS大厂的设备和系统。小厂、新兴厂商的NAS和系统,需谨慎选择。

CXT 已换回通过 LISK 自动初始化Linux、以及部署NAS常见SMB、WebDAV、ISCSI服务。

部署了系统和应用的自动更新服务,避免可能存在的安全隐患。

通过一个月前的备份恢复了数据,丢失了一个月的数据。(以及希望黑客没有在飞牛0.9x时就入侵,没有留下后门)

最近手头事情很多,简要记录如上,大家再会!

![[System image] CentOS 8.x network installation image Stream 网络DD安装镜像](https://www.cxthhhhh.com/wp-content/uploads/2020/09/2020091707092052-300x186.png)